身份安全:防御的核心

关键内容总结

90 的组织在过去一年中至少发生过一次身份相关的事件。随着企业采纳混合环境,身份安全成为攻击者和防御者的主要焦点。混合环境的复杂性导致多重攻击入点,增加数据泄露风险。确保对身份和服务账户的保护亟需加强。身份威胁检测与响应ITDR是防止身份攻击的必要措施。随着 90 的组织在过去一年经历过至少一次身份相关的事件,明显的趋势是攻击者甚至不再是入侵组织,而是直接登录。身份已成为攻击者和防御者都极为重视的边界。随着企业逐步采纳混合环境,身份的安全变得尤为关键,影响着攻击者如何进行网络入侵,以及防御者如何制定安全策略。

混合环境的复杂性

随着组织转向云计算,并将本地基础设施、云服务和远程工作空间整合成一个互联的生态系统,威胁领域变得愈加复杂。这种复杂性为攻击者提供了多个入侵路径,使他们能够更容易地通过单个薄弱点进行入侵并在不同环境之间移动。在这种混合架构中,单一的入口被攻破就可能导致严重的数据泄露。

扩展的身份攻击面

安全团队必须保护的身份数量庞大且持续增长,使身份攻击面成为攻击者的首要目标。每一个用户不论是客户、员工、合作伙伴还是供应商以及云和网络中的每个设备和服务账户,都可能成为攻击的切入点。

根据身份定义安全联盟IDSA的统计,98 的组织表示其身份数量有所增加,62 的组织缺乏对访问其敏感数据和资产的实体的可视性。

被忽视的机器和服务身份

机器身份,包括 API、机器人和服务账户,常常被忽视,但它们引发的挑战独特。与人类用户不同,这些身份无法使用多因素认证MFA,但却常常能够访问关键资源。Silverfort 的报告显示,31 的所有用户都是拥有高权限且可视性低的服务账户。此外,单一个 Active Directory 配置错误可能导致平均新增 109 个影子管理员,从而允许攻击者重置真实管理员的密码。

攻击者的需求:身份和网络访问

像 Scattered Spider 和 ALPHV/Black Cat 的团体采取各种策略来利用合法的访问凭据。企业身份的快速增长及缺乏对身份的可视性为攻击者提供了多次入侵网络的机会,进而推动其攻击。在攻击者在本地和云环境间移动时,防御者往往依赖于孤立的工具来管理这些快速发展的混合威胁。

孤立的检测与预防的局限性

可惜的是,孤立的检测工具导致反应策略延迟,这些工具分别监控本地和云环境。这种分割在识别能够无缝利用现代企业基础设施互联特性的攻击者方面带来了挑战。

此外,像 MFA 和终端检测与响应EDR这样的预防措施固然重要,但并非万无一失。攻击者可以通过社交工程或利用被攻陷的设备绕过 MFA,而 EDR 解决方案可能会漏掉身份被攻陷的细微迹象。因此,组织需要在预防措施的基础上增强检测和响应的能力。

一元机场最新地址生成式AI与扩展的攻击面

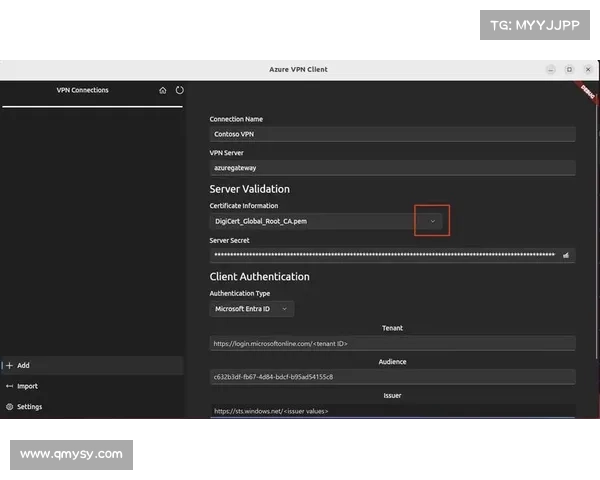

生成式 AIGenAI工具,如 Microsoft Copilot,旨在提升生产力,但也引入了新的攻击面。这些工具由大型语言模型LLM驱动,能够访问专有的企业数据,攻击者可能利用这些数据来加速和扩大身份基础攻击。因此,组织必须实施检测和监控能力,以防止生成式 AI 工具的滥用。

对身份威胁检测与响应ITDR的需求

攻击者已经找到突破预防措施和身份安全工具的方法,从而迫使组织采用身份威胁检测与响应ITDR作为额外的防御层。ITDR能在预防措施失效后及早检测和响应身份威胁。要了解完整的 ITDR 报告以及增强身份安全策略的最佳实践,请访问 [VectraAI](